Apakah kamu pernah menerima WhatsApp atau email dari pihak tak dikenal yang memuat link tertentu? Hati-hati, itulah awal mula account takeover.

Account takeover atau pengambilalihan akun adalah kejahatan siber di mana pelaku mendapatkan data pribadi korban lalu menggunakannya untuk mengakses akun online. Data pribadi ini didapatkan dari cara-cara seperti phishing, social engineering, dan malware. Lalu, akun online korban digunakan untuk transaksi seperti penarikan uang, transfer uang, hingga mengajukan pinjaman.

Walaupun account takeover menggunakan data pribadi individu, namun pihak yang dirugikan juga termasuk institusi keuangan. Di Indonesia, 97% bisnis pernah mengalami percobaan account takeover, di mana 8 dari 10 kasus berujung pada transaksi tidak sah atau kebocoran data.

Tahukah kamu kalau account takeover bisa dilakukan menggunakan deepfake? Ya, perkembangan teknologi deepfake bisa membuat account takeover semakin mudah menipu.

Baca juga: Apa Itu Deepfake dan Kerugiannya

Bagaimana pelaku menggunakan deepfake untuk account takeover? Berikut penjelasannya.

Cara Kerja Account Takeover

Evolusi serangan Account Takeover (ATO) sangat terkait dengan perubahan kebiasaan kita di dunia digital. Saat ini banyak aktivitas kita berpindah ke online, mulai dari belanja, berinteraksi, hingga transaksi perbankan. Secara otomatis, jumlah akun pengguna pun melonjak. Miliaran data pribadi bertebaran di dunia maya, termasuk password. Hal ini meningkatkan potensi target bagi serangan account takeover. Ditambah lagi kebiasaan banyak orang yang menggunakan password yang sama untuk beberapa akun.

Berikut cara kerja account takeover:

- Pencurian Kredensial

Pelaku mendapatkan data login melalui metode seperti phishing, credential stuffing, atau malware. - Akses Tidak Sah

Setelah mendapatkan data login, pelaku masuk ke akun korban dan memanfaatkan akses tersebut untuk mencuri uang atau data. - Penyalahgunaan Akun

Akun yang telah diambil alih sering digunakan untuk tindakan lebih lanjut seperti money laundering, transaksi tidak berwenang, atau social engineering kepada korban berikutnya.

Sayangnya, saat ini upaya account takeover tak sesederhana itu. Setelah mendapatkan kredensial korban, pelaku menggunakan deepfake untuk menyalahgunakan kredensial tersebut. Berikut penjelasannya.

Penggunaan Deepfake untuk Account Takeover

Pelaku memanfaatkan teknologi deepfake untuk menciptakan identitas sintetis atau memanipulasi identitas asli guna melewati sistem verifikasi keamanan. Berikut cara deepfake digunakan untuk account takeover:

1. Membuat Identitas Palsu untuk Phishing

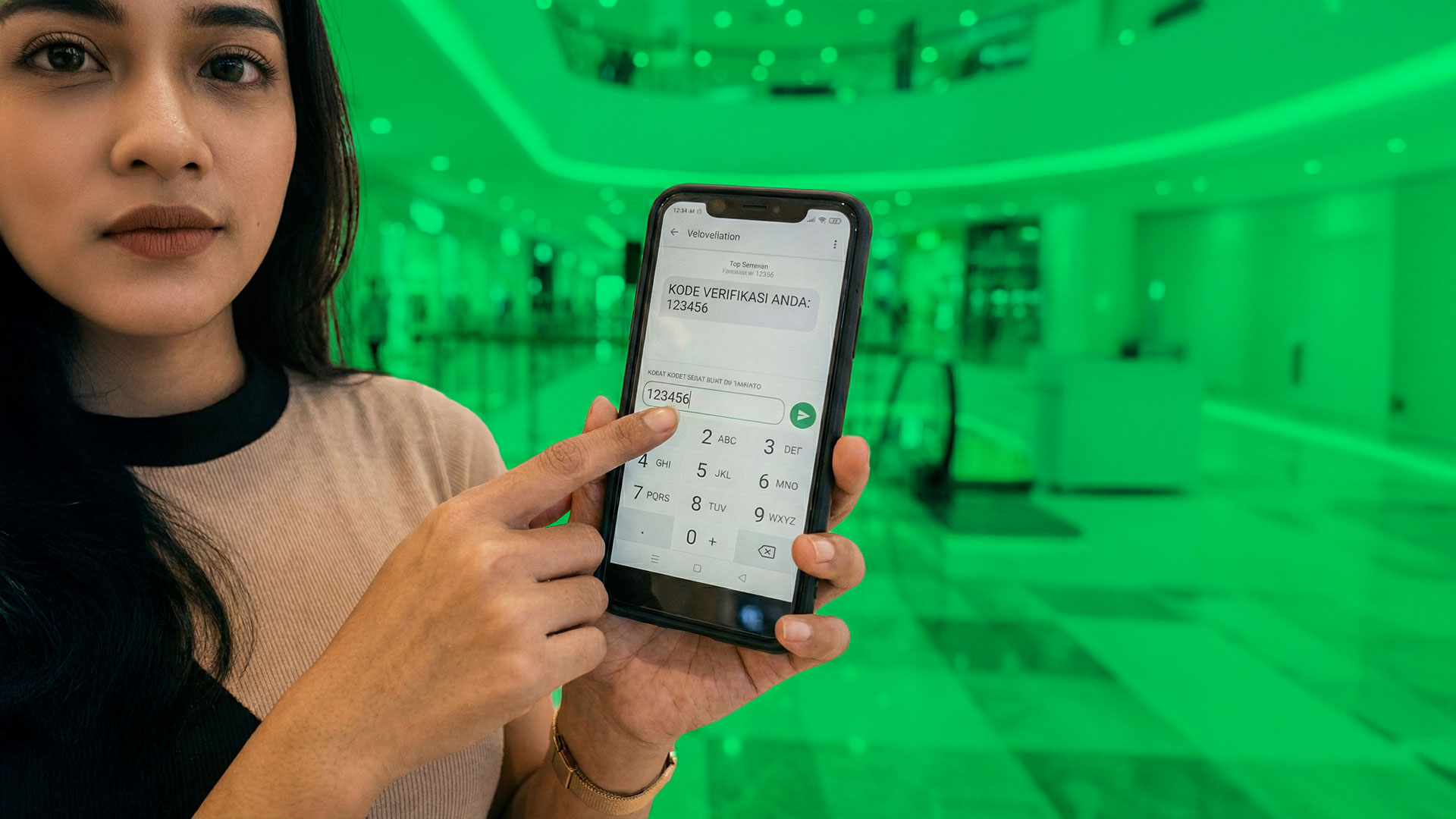

Pelaku menggunakan teknologi deepfake untuk menciptakan gambar, video, atau suara palsu yang menyerupai individu tertentu, biasanya orang dengan otoritas seperti petugas bank atau perwakilan perusahaan. Identitas palsu ini digunakan untuk memanipulasi target agar memberikan informasi sensitif, seperti username, password, atau kode OTP.

Pelaku membuat korban panik agar segera memberikan informasi sensitif tersebut. Contohnya pelaku mengatakan akun segera diblokir jika tidak segera memverifikasi informasi.

2. Identitas Palsu untuk Verifikasi KYC

Dalam proses KYC (Know Your Customer), banyak institusi menggunakan teknologi pengenalan wajah untuk memverifikasi identitas. Hacker menggunakan deepfake untuk menciptakan video wajah palsu yang menyerupai identitas korban.

Contoh kasusnya, seorang pelaku mendapatkan data pribadi korban yang diperoleh dari kebocoran data lalu memadukannya dengan video deepfake untuk membuka akun bank baru. Semua ini dilakukan tanpa sepengetahuan korban. Lalu akun ini digunakan untuk penipuan lainnya. Mengerikan, ya?

Baca juga: Bagaimana Layanan keuangan Dapat Menolak Data Curian

3. Mengelabui Sistem Keamanan

Banyak sistem biometrik masih rentan terhadap serangan deepfake karena tidak memiliki teknologi liveness detection. Teknologi ini dirancang untuk memastikan bahwa wajah yang muncul dalam proses verifikasi benar-benar asli, bukan buatan. Tanpa fitur ini, deepfake dapat dengan mudah menipu sistem.

Cara Menghindari Account Takeover

Ancaman deepfake dalam upaya account takeover dapat diatasi dengan langkah-langkah seperti:

1. Implementasi Multi-Factor Authentication (MFA)Otentikasi multi-faktor menambah lapisan keamanan ekstra. Contoh perpaduan MFA yakni otentikasi perangkat dan biometrik. Kedua otentikasi ini bersinergi untuk memastikan bahwa otentikasi dilakukan dari perangkat pemilik data biometrik sesungguhnya.

2. Gunakan Liveness Detection

Teknologi liveness detection yang disematkan pada otentikasi biometrik memastikan bahwa data biometrik datang dari orang sesungguhnya, bukan gambar atau foto. Dengan demikian, liveness detection melindungi sistem dari deepfake.

3. Pasang Sistem Deteksi Fraud

Sistem deteksi fraud berjalan sejak akun melakukan login hingga selesai bertransaksi. Tugas sistem ini adalah menganalisis segala aktivitas akun untuk mendeteksi keberadaan data palsu terutama yang dibuat dengan AI.

4. Edukasi Pengguna

Memberikan informasi kepada pengguna tentang ancaman account takeover dan deepfake agar mereka menjaga kerahasiaan data pribadi.

Solusi seperti VIDA User Authentication menawarkan otentikasi perangkat (VIDA Phone Token) dan otentikasi wajah (VIDA Face Token) yang bersinergi untuk memastikan bahwa otentikasi dilakukan oleh orang yang berwenang.

VIDA Phone Token adalah otentikasi tanpa password yang mengunci identitas pengguna pada perangkat mereka.

VIDA Face Token adalah otentikasi wajah (biometrik) yang mengkombinasikan liveness detection dan face matching dalam satu langkah mudah. Otentikasi ini memastikan bahwa hanya orang sungguhan dan sesuai identitas pada perangkat yang dapat melakukan otentikasi.

Penggunaan deepfake untuk account takeover adalah ancaman nyata. Dengan mengetahui cara kerja dan cara menghadapinya, perusahaan dapat menerapkan otentikasi yang aman.

Tertarik mengetahui lebih lanjut tentang VIDA User Authentication? Hubungi tim sales VIDA!