Ancaman siber terhadap sistem verifikasi dan otentikasi semakin canggih seiring dengan kemajuan teknologi. Dua jenis serangan yang baru-baru ini semakin sering dibicarakan adalah Presentation Attack dan Injection Attack.

Injection Attack atau Code Injection adalah upaya hacker menyuntikkan kode atau perintah yang telah dimanipulasi ke dalam sistem untuk mengecoh sistem. Ada dua jenis injection attack, yakni SQL Injection dan Deepfake Injection.

Pada SQL Injection, penyerang menyisipkan kode berbahaya ke dalam kolom login pengguna untuk mendapatkan akses ke database. Sementara Deepfake Injection menggunakan teknologi deepfake berupa penyuntikan data biometrik palsu langsung ke dalam aliran data (data stream) yang diterima oleh sistem verifikasi atau otentikasi.

Baca juga: Apa Itu Deepfake?

Code Injection dapat dilakukan dengan memanfaatkan berbagai kerentanan dalam aplikasi atau sistem. Berikut adalah empat metode utama dari serangan Code Injection:

1. Kamera Virtual

Cara Kerja:

Penyerang yang telah mendapatkan informasi pribadi korban kemudian menginstall aplikasi kamera palsu (kamera virtual) pada perangkatnya sendiri. Kamera palsu tersebut telah diinjeksikan dengan teknologi deepfake.

Penyerang lalu mendaftar bank, online lending, dan aplikasi keuangan lainnya menggunakan informasi korban. Peran kamera palsu yang telah disuntik deepfake adalah mengizinkan penyerang menggunakan foto korban untuk proses verifikasi biometrik.

Metode ini memungkinkan penyerang untuk melewati pemeriksaan deteksi liveness dan melakukan aktivitas penipuan tanpa sepengetahuan pemilik data maupun layanan finansial.

Contoh:

Seorang penyerang menginstal kamera palsu pada perangkatnya dan menggunakannya saat verifikasi biometrik dalam proses membuat akun. Penyerang tersebut menggunakan data KTP dan data biometrik korban yang didapatkannya.

2. Rooting Perangkat dan Mengaitkan API Kamera

Cara Kerja:

Pada perangkat yang telah di-root, penyerang dapat memperoleh akses untuk memodifikasi sistem operasi perangkat, memungkinkan mereka untuk memanipulasi API kamera. Setelah itu, mereka memodifikasi data input/output, menggantikan kamera langsung dengan video yang dimanipulasi atau pra-rekaman.

Metode ini memungkinkan penyerang untuk melewati pemeriksaan keamanan dan melakukan aktivitas penipuan tanpa terdeteksi.

Baca juga: Contoh Verifikasi yang Aman

Contoh:

Seorang penyerang me-root smartphone dan mengaitkan API kamera untuk memanipulasi sebuah video selama proses verifikasi identitas jarak jauh untuk aplikasi pinjaman online. Penyerang menggunakan video pra-rekaman dari orang lain untuk melewati pemeriksaan deteksi liveness dan mendapatkan pinjaman menggunakan informasi identitas yang dicuri.

Metode ini juga melibatkan Deepfake Injection berupa penyuntikan data biometrik palsu langsung ke dalam aliran data (data stream) yang diterima oleh sistem verifikasi atau otentikasi. Alhasil, server menggunakan biometrik palsu tersebut dan menganggapnya sebagai data sah dari pengguna.

3. Serangan Man-in-the-Middle

Cara Kerja:

Penyerang mencegat komunikasi antara aplikasi dan server, seperti transmisi gambar selfie. Kemudian, peretas memodifikasi sistem, memanipulasi gambar selfie, atau mengubah hasil liveness untuk melewati pemeriksaan keamanan. Teknik ini membuat penyerang dapat membuat akun fiktif atau melakukan transaksi yang tidak sah tanpa terdeteksi oleh sistem keamanan aplikasi.

Contoh:

Seorang penyerang bisa mencegat penerimaan data antara aplikasi dan server lewat WiFi publik. Misalnya, kamu menggunakan WiFi gratis di bandara untuk buka aplikasi penting. Hacker juga pakai WiFi bandara yang sama. Karena kalian ada di jaringan yang sama, hacker bisa langsung mengintervensi traffic.

Misalnya waktu kamu mau transaksi ke aplikasi layanan keuangan mobile, hacker bisa tahu password kamu dan mencuri data-data kamu karena kalian berbagi jaringan WiFi.

Baca juga: Perbedaan Hacker dan Cracker

4. Menggunakan Emulator Perangkat

Cara Kerja:

Penyerang menggunakan emulator perangkat, yakni software program yang meniru fungsi perangkat fisik. Tujuannya adalah untuk melakukan serangan Code Injection.

Emulator dapat digunakan pada pada perangkat komputasi yang kuat, seperti laptop atau desktop, dan memfasilitasi penyerang dengan berbagai alat dan fitur untuk memanipulasi aplikasi. Dengan menjalankan aplikasi yang ditargetkan pada emulator, penyerang dapat dengan mudah menyuntikkan kode berbahaya, memanipulasi feedback kamera, atau memodifikasi data aplikasi tanpa perlu akses fisik ke perangkat.

Contoh:

Seorang penyerang menggunakan emulator untuk menjalankan sebuah aplikasi ride-hailing dan memanipulasi data GPS untuk mensimulasikan perjalanan palsu. Penyerang menggunakan video pra-rekaman dari orang lain untuk melewati pemeriksaan deteksi liveness selama proses pendaftaran pengemudi dan membuat akun pengemudi palsu.

Mengatasi Ancaman Injection Attack

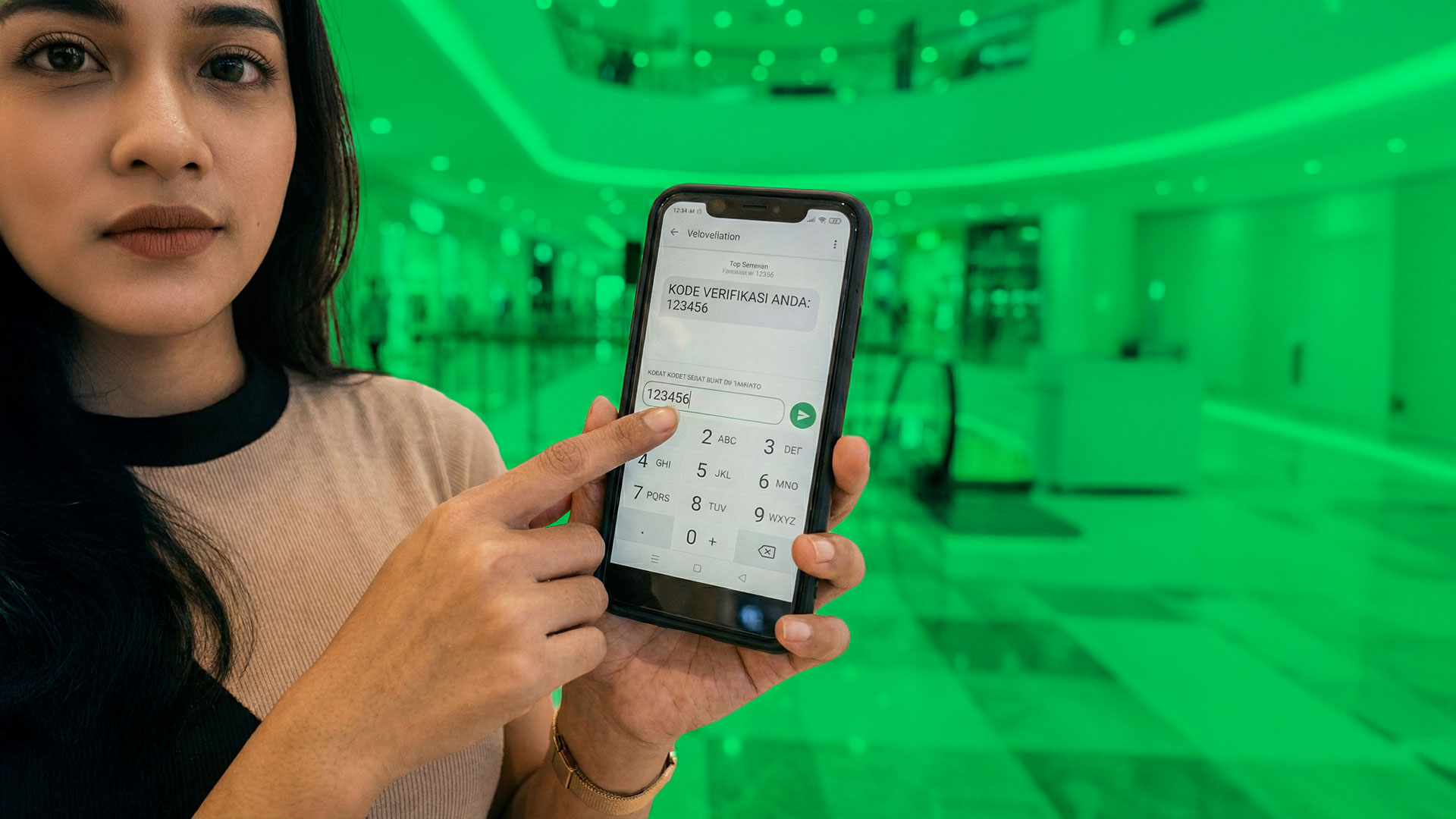

Secara umum, sudah banyak teknologi untuk mengatasi deepfake pada Presentation Attack dan Injection Attack, seperti teknologi deteksi deepfake dan multi-factor authentication. Namun, deepfake yang semakin canggih membutuhkan teknologi yang dapat memperkuat lapisan keamanan sistem verifikasi.

Baca juga: Presentation Attack dan Injection Attack Menggunakan Deepfake

Contohnya, verifikasi menggunakan VIDA yang telah dilengkapi dengan Deepfake Shield. Beberapa keunggulan fitur ini:

- Presentation Attack Detection (PAD): Yakni fitur yang mendeteksi adanya Presentation Attack dalam sistem verifikasi dengan Passive Liveness dan Morphing Detection.

- Injection Attack Security: Sistem untuk memastikan tidak ada injeksi kode atau perintah berbahaya ke dalam sistem verifikasi.

- Umpan Balik Kualitas Gambar: Pengguna mendapatkan umpan balik real time mengenai kualitas gambar ketika pengguna melakukan verifikasi biometrik.

Jangan sampai keamanan data pada perusahaan terganggu gara-gara deepfake yang berhasil melalui proses verifikasi biometrik! Baca lebih lanjut tentang deepfake dan VIDA Deepfake Shield di sini

.jpg)